В начале месяца мы предлагали Вашему вниманию href="http://ukrbezpeka.com/top-5_rekomendacij_kak_predotvratit_zarazhenie_sistemy/" target="_blank">статью, в которой Чак Дэвис, директор по вопросам кибербезопасности в компании Hikvision, предлагал несколько рекомендаций, как защитить системы безопасности от вредоносного программного обеспечения (с англ. Malware). В новой статье директор Дэвис дал общий обзор фишинга – одной из распространённых пассивных киберугроз, и привёл несколько примеров того, как отличить обычное письмо от фишинговой атаки.

Фишинговая атака является эффективным орудием злоумышленников для добычи конфиденциальной информации или заражения системы вредоносным программным обеспечением. Вредоносная программа предоставляет злоумышленнику удалённый доступ в защищённую систему и сеть, позволяет зашифровать важные данные пользователя и изъять их для дальнейшего шантажа с целью получения выкупа за «расшифровку» данных, а также использовать заражённую систему для дальнейшей атаки на другие, не заражённые участки сети.

В марте 2017 года компания Google заявила, что модель машинного обучения позволила остановить распространение фишинговых атак и спама на 99,9%. Тем не менее, эта игра в кошки-мышки, в которую долгие годы играли два противоборствующих лагеря, где с одной стороны были спамеры/фишеры, с другой – разработчики спам-фильтров. Как только разработчики придумывали более эффективный способ борьбы со спамом и фишином, злоумышленники меняли тактику для обхода только что созданных систем защиты.

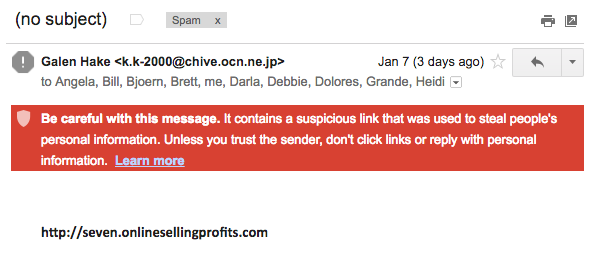

Пример фишинговой атаки со спамом в электронной почте

Есть довольно очевидный пример типичного спам-письма, обработанного фильтром Google и помещённого в папку «Спам» в почтовом ящике пользователя Gmail. Тема отсутствует, есть только ссылка в теле письма. Как только Google обнаруживает признаки такого письма, снизу появляется предупреждающее уведомление, показанное в виде красного поля, в котором сообщается о том, чтобы пользователь не предпринял попытку перейти по ссылке, так как письмо по всем признакам является спамом и используется для кражи личной информации конфиденциального характера.

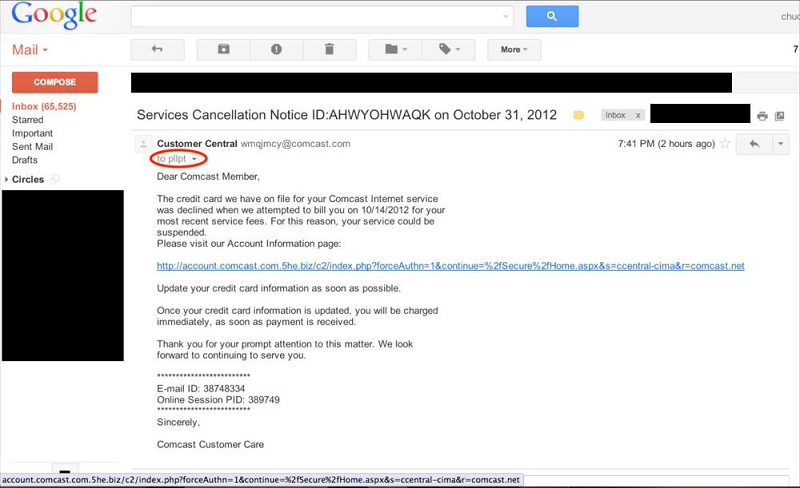

Пример сложной фишинговой атаки со спамом в электронной почте

Хотя большинство спам-писем, не прошедших спам-фильтры, не смогут попасть на ваш почтовый ящик, это не значит, что можно расслабиться и быть уверенными в том, что система защитит Вас от подобных угроз на 100%. Злоумышленники постоянно совершенствуют методы обхода защиты и порой преподносят весьма неприятные сюрпризы.

Вот пример фишингового письма, которое в 2012 году прошло через спам-фильтры. С этой атакой злоумышленники попытались украсть учётные данные пользователей крупнейшего интернет-провайдера и кабельной сети на территории США - компании Comcast.

Письмо приходит якобы от службы поддержки пользователей Comcast, при этом адрес электронной почты «службы» использует доверенное имя домена «comcast.com», маскируя спам и обходя систему спам-фильтра. При этом информация в поле from (от кого) не является достоверной и не служит прямым источником появления данного спам-сообщения на Вашем почтовом ящике.

При максировке полного названия почтового ящика это письмо создаёт дополнительную угрозу безопасности. На скриншоте внизу видно, что письмо было отправлено на почтовый ящик «pllpt», это письмо вполне можно принять за рассылку от Comcast.

В письме указано, что из-за устаревшей информации о кредитной карте, которая хранится в файле профиля пользователя, устарела и это повлекло за собой отклонение проведения платежа. «Система» просит пользователя обновить информацию о кредитной карте, перейдя по предложенной в письме ссылке.

При беглом обзоре письмо кажется безвредным, даже если обратить внимание на ссылку – она начинается с «account.comcast.com». Но если присмотреться ещё внимательнее, то мы увидим нечто из ряда вон выходящее: account.comcast.com.5he.biz/.

Последние два раздела перед косой (/) указывают на доменное имя адресата. В данном случае настоящее доменное имя – это 5he.biz, а account.comcast.com является поддоменом 5he.biz.

Этот случай интересен тем, что автор этого фишингового письма даже не пытался замаскировать домен. Если бы он сделал это, фишинговая атака могла бы быть более эффективной.

Чак Дэвис в таких случаях рекомендует пользователям более внимательно проверять письма, которые проходят спам-фильтры и быть осторожным в отношении нежелательных писем со ссылками в них. Если Вы сомневаетесь, что письмо не является спамом, скопируйте ссылку из такого письма и проверьте её на сайтах предварительного просмотра, например на richpreview.com, или на сайтах, где можно сгенерировать короткие ссылки и с помощью них посмотреть полное название ссылки из письма и куда она ведёт.

Теперь Вы знаете, как обезопасить себя от обмана и нежелательных проблем с заражением системы путём проверки ссылок в письмах. В следующей статье мы покажем Вам, что происходит, если нажать на такую ссылку в приведённом выше примере. Также мы покажем примеры более продвинутых методов фишинговых атак, которые пока недостаточно известны системам спам-фильтра.